https://www.ithome.com.tw/news/138831

微軟警告Windows Server中DNS元件有一項存在17年的漏洞,可能讓攻擊者遠端執行程式碼,還能自主感染其他機器,風險評分達最高等級的10.0,影響2003年到2019年的所有Windows Server版本。微軟已釋出修補程式,呼籲IT管理員儘速安裝。

微軟強調目前沒有證據顯示CVE-2020-1350已經遭到開採。但基於其風險,微軟呼籲用戶儘速升級到最新版的Windows Server。

如果真的無法及時更新,微軟也提供了權宜性的方法,藉由修改Windows機碼來減緩風險。

修補參照 :

KB4569509: DNS 伺服器漏洞 CVE 的指導方針-2020-1350

若要解決此漏洞,請進行下列註冊表變更,以限制所允許的最大輸入 TCP DNS 回應資料包大小:

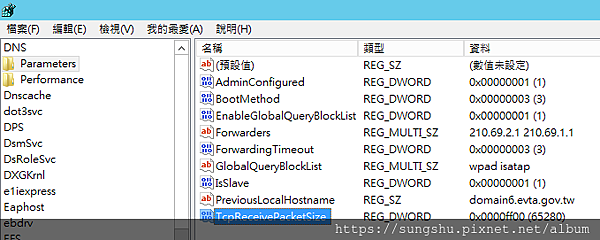

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters

TcpReceivePacketSize

Value = 0xFF00

注意: 您必須重新開機 DNS 服務,才能使註冊表變更生效。

預設值(也就是 max) = 0xFFFF

建議的值 = 0xFF00 (255位元組小於最大值)

在執行此解決方法之後,當上游伺服器的 DNS 回應大於65280位元組時,Windows DNS 伺服器將無法解析其用戶端的 DNS 名稱。

文章參閱 :

微軟修補17年可自主增生的Windows DNS重大RCE漏洞

KB4569509: DNS 伺服器漏洞 CVE 的指導方針-2020-1350

留言列表

留言列表

{{ article.title }}

{{ article.title }}